· LDAP ディレクトリにバインドする識別名 binddn を指定W 簡易認証のためのプロンプトを出すf 標準入力の代わりにファイル file からエントリ更新情報を読み込むw 簡易認証のためのパスワードを指定Idコマンドでldapユーザの存在を確認 再起動が終わった後、ldapサーバにログインしてidコマンドでldapユーザを表示できるか確認する。 root@ldapserver ~# id user01 uid=1001(user01) gid=1001(ldapmanager) groups=1001(ldapmanager) · 例えば ldapsearch コマンドであれば、D での指定をしなければ匿名バインドになります。 ただし、匿名で全ての LDAP サービスを使わせてしまっては セキュリティ上問題があります ので、slapdconf に acl を記載して 利用できる範囲を限定します 。

Ldap Admin で鍵方式で Ssh ログイン可能なユーザを Openldap 上に作成する らくがきちょう

Id コマンド ldap

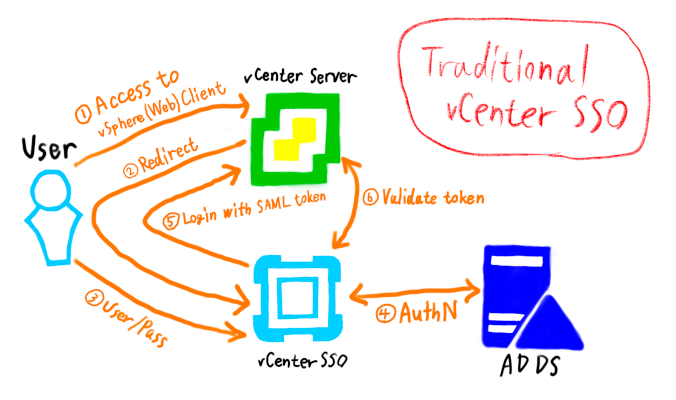

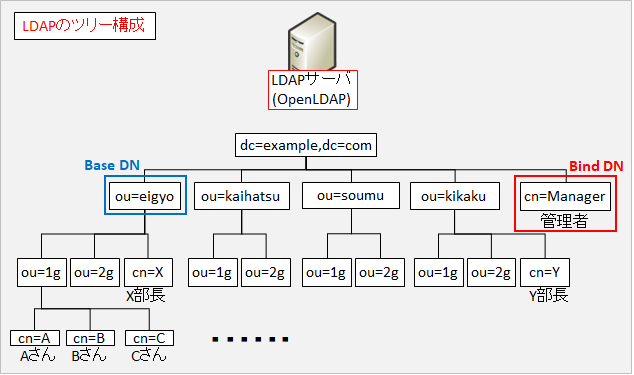

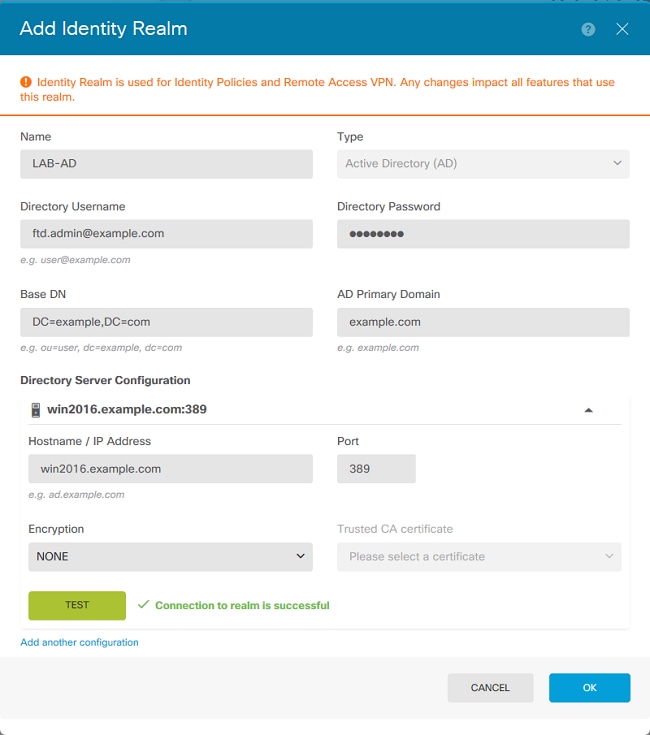

Id コマンド ldap-IdPをLDAPやActiveDirectoryなどの認証サーバと連携することで、企業内で利用しているIDとパスワードを、クラウドサービスでも使えるようになります。 SAMLにおけるIdPの役割 SAMLでは、図のようなフローで認証が行われます。 ユーザがサービスにアクセスします。LDAPとは、LDAP認証とは、LDAP認証 with Cisco ASA LDAPとは LDAP(Lightweight Directory Access Protocol)は、Active Directoryのようなディレクトリサービスに アクセスするためのプロトコル。 クライアントはTCPポート番号3を使用してLDAPサーバに接続を行い 属性 (個人名や部署名)で構成する エントリ (関連属性のまとまり)の検索、追加、削除の操作をします。 例えば

Ldap ソース Virtual Dataport Administration Guide

· idコマンドで確認してみよう。 $ id Carry ユーザーCarryの主所属グループが「Creative」に変更されている。Gオプション(groups GROUPSオプション):補助グループを指定する 補助グループをカンマ区切りのリストで指定するオプションだ。下記のコマンドを実行すると、 ldap および ldaps の各サービスを有効化することができます tux > sudo firewallcmd addservice=ldap zone= ゾーン名 tux > sudo firewallcmd addservice=ldaps zone= ゾーン名 tux > sudo firewallcmd runtimetopermanent · コマンド プロンプトを"Run as administrator (管理者として実行)"オプションで起動し、インストーラーを保存したフォルダに移動してコマンド ラインから実行します。 インストールが完了したら、UserIDエージェントをスタート メニューから起動し、"edit"を

Id コマンドでも、認証システムに接続しユーザ名、グループ名を取得します。 /etc/ldapconf のパーミッションをデフォルトの "644" から "700" にすると・・・/12/10 · LDAPクライアントマシンで、あるユーザがgetentでは情報取得できるのにidコマンドで見れていない、という状況に陥った。(当然ログインもできない) id xxxxx No such userLdap セキュリティー情報サーバー上のユーザーおよびグループは、高水準コマンドと r フラグを使用して、ldap および他の認証ロード・モジュール (dce、nis、krb5 など) で管理できます。

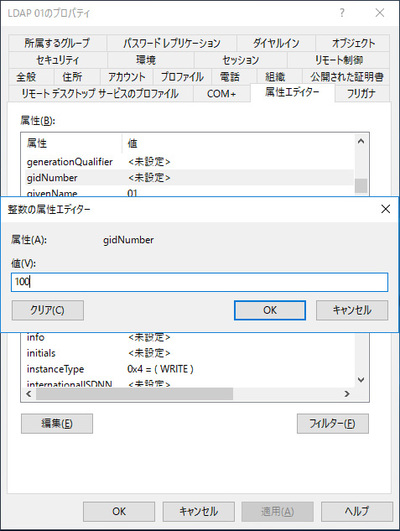

LDAPディレクトリサーバに,Hitachi Command Suite製品を使用するユーザーのアカウントを登録します。 ユーザーIDおよびパスワードは,Hitachi Command Suite製品で使用できる文字で構成されている必要があります。 1バイト以上256バイト以内で次の文字を使用できます。 A~Z a~z 0~9 !第4フィールド:グループID 」ファイルを直接編集する際には、viなど普通のエディタで編集することは避け、「vipw」コマンドを利用するようにしてください。 050 LDAP ; · phpLDAPadminでユーザーを作ったユーザーでCentOSにログイン "openvpnauthldap"の設定ファイルは下記のようにしています。 1 この状態でOpenVPNサーバを起動しておきます。 ここまで準備ができたら下記のようにMacから接続してみます。 Mac (108)からCentOS (63)に

Adfs と Aws の間の信頼を確立し Active Directory 認証情報を使用して Odbc ドライバーで Amazon Athena に接続する Amazon Web Services ブログ

2 ユーザ管理

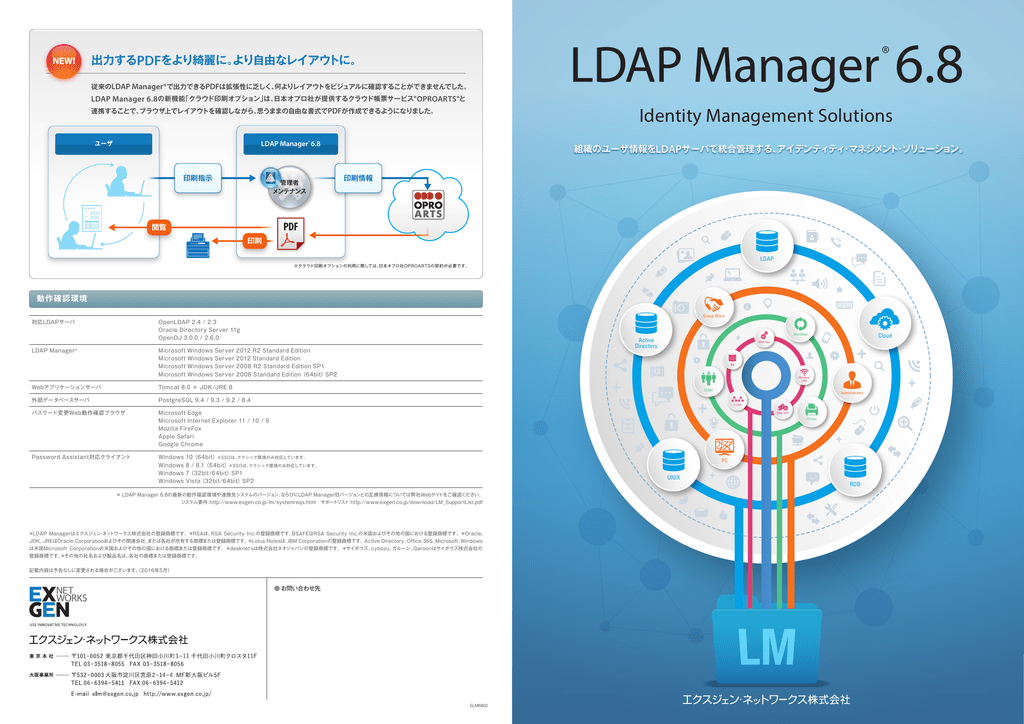

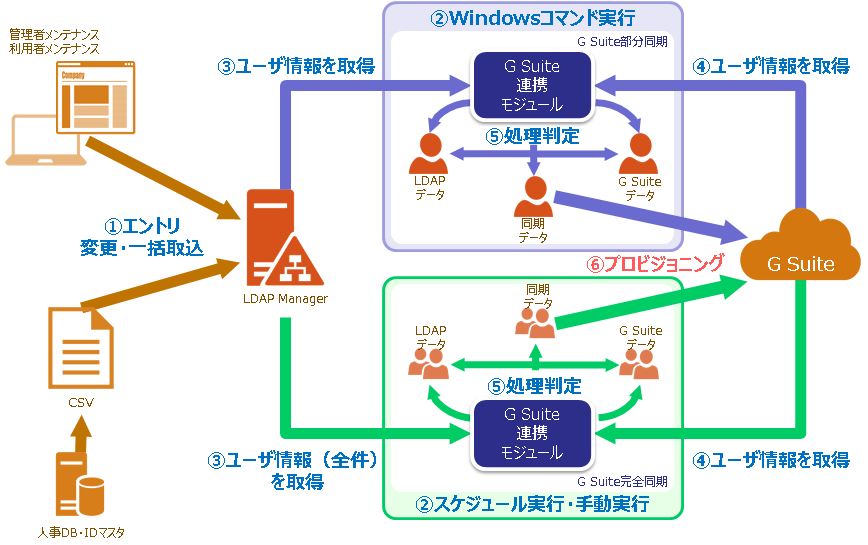

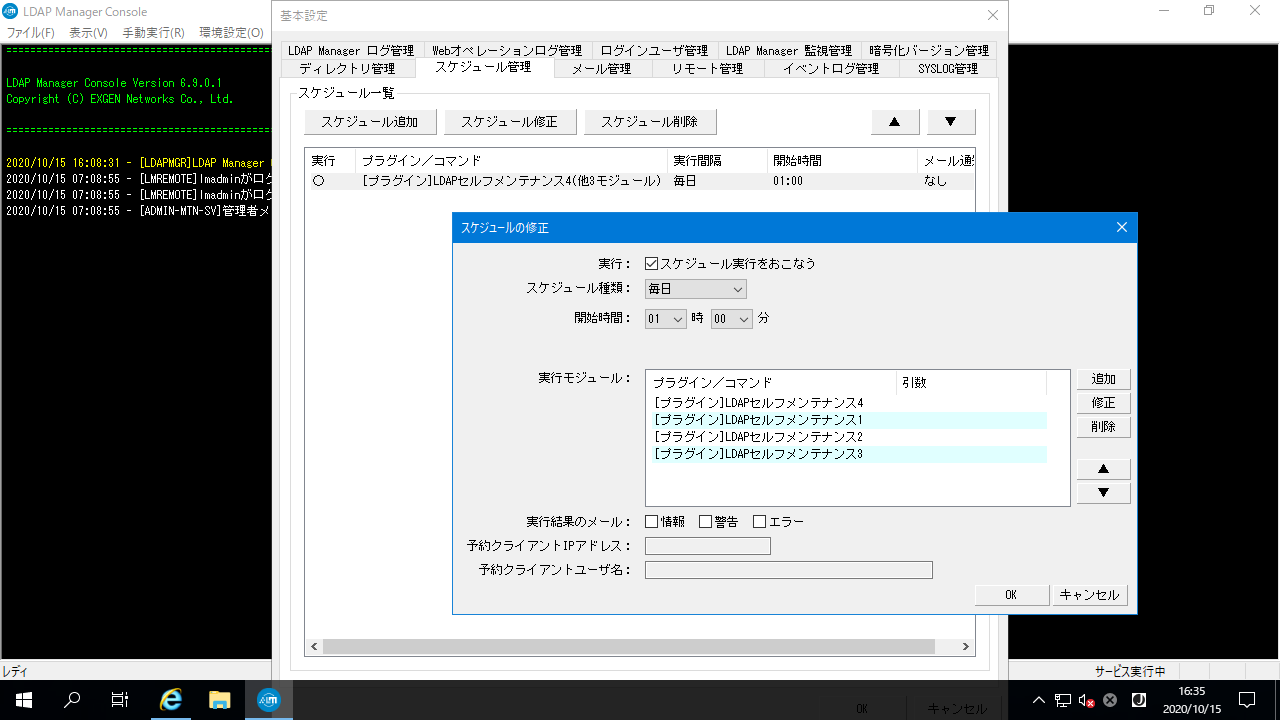

Ldapとは軽量ディレクトリアクセスプロトコル (ldap) は、中央のサーバーにユーザーとグループの情報を保存するディレクトリです。管理者は、ldap を使って、ldap ディレクトリ内のユーザーを管理することができ、ユーザーは同じユーザー名とパスワードで複数の nas サーバーに接続することがLDAP ディレクトリサーバーへのセキュア接続を使用するには、ldaps// の URL を使用します。 これらの URL はすべて、ldap// または ldaps// のどちらかの同じタイプである必要があります。ldap// と ldaps// の URL を混在させて使用することはできません。その教職員1324名と学生9228名 ※ のID管理は、エクスジェンのLDAP Managerが担っている。 ※教職員数は学園全体。学生数は大学のみ。いずれも10年5月1日現在 統合ID管理の必要性をいち早く認識 桜美林大学が統合ID 管理の必要性を認識したのは、03 年に遡る。

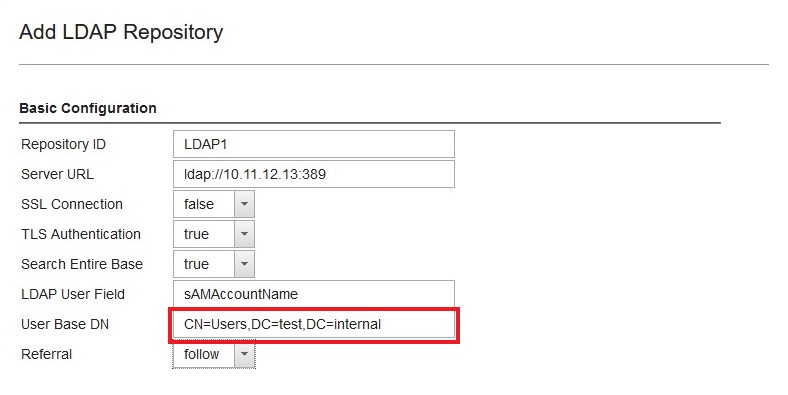

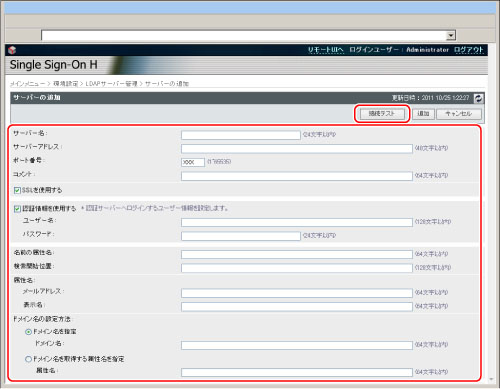

Ldap サーバーの設定 Seciosslink 管理者ガイド サポート情報 Seciosslink セシオスリンク

Gitlabとldap Openldap 連携設定 Qiita

多様なLDAPユーティリティコマンド OpenLDAPには、次のようなLDAPユーティリティコマンドが付属しています。 ldapadd : LDAPにエントリを登録する ldapmodify : LDAPエントリを修正する ldapdelete : LDAPエントリを削除する ldapsearch : LDAPエントリを検索する ldapcompare : LDAPエントリの属性を比較する これらのLDAPユーティリティコマンドを使って、LDAPサーバ一般的な ldap コマンドは任意のシステム上で実行でき、システムに ldap ネームサービスを構成する必要はありません。ldap コマンド行ツールは、認証やバインドパラメータを含む、一般的なオプションセットをサポートします。このツールでは、ldap データ交換フォーマット (ldif) という · LDAP プロファイル上のグループマッピングは次のコマンドでリセットすることができます > debug userid reset groupmapping AD_Group_Mapping group mapping 'AD_Group_Mapping' in vsys1 is marked for reset 以下のコマンドを実行したときに、該当ユーザーは出力に表示されていません

ヽ W 助けてほしいマン

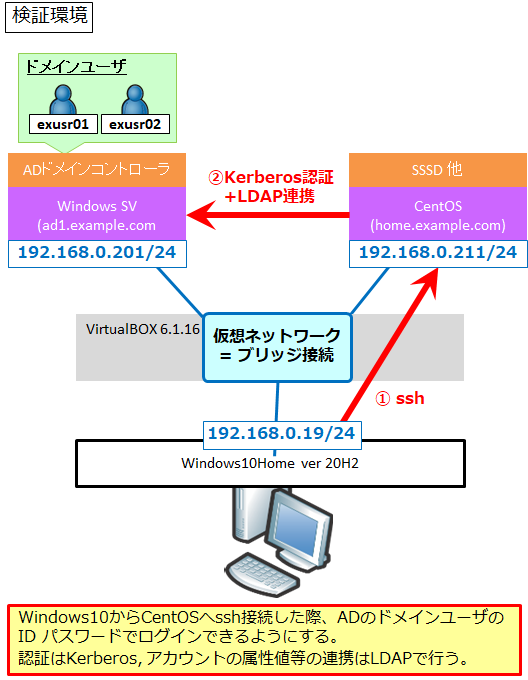

図解 Linux Centos のsssdでkerberos認証 Ldap Ssh認証の構成例とトラブルシュート Seの道標

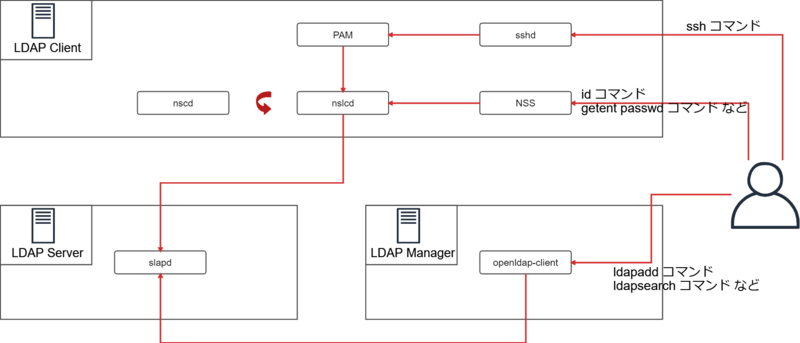

· アプリ系サーバにLDAP認証モジュール(nsspamldapd)を追加してLDAPサーバに接続します。 idコマンドでLDAPに登録したユーザを確認できるものの、ログインすることができません。 認証クライアントモジュールをsssdからnslcdに変更にすることで、SSHログインできるようになりま · passwdコマンド システムアカウントのパスワード変更に使用します。 pam_ldapモジュールを使用すれば、LDAPに対応できます。 · 証明書設定は、LDAP サーバーが SSSD 以外からアクセス可能かどうかをチェックすることでテストできます。 以下の例では、TLS 接続で testexamplecom への匿名バインドをテストします。 $ ldapsearch x ZZ h testexamplecom b dc=example,dc=com 証明書信頼が適切に設定

Ldap Manager 6 8 カタログ

Ldap基礎用語 Dcとは Ouとは バインドdn ベースdn サフィックスとは 匿名バインドとは Ldapsearchのオプション Seの道標

· 具体的には,netdiagコマンドをデバッグモード (/debug)で起動し,実行するテスト項目としてkerberosとldapを指定することで,必要な情報を得ることができます(図1)。 Kerberos認証のテスト結果は図2のように,LDAPのテスト結果は図3および図4のように表示され · LDAP ディレクトリからユーザーを認証するように AD FS ファームを構成するには、次の手順を実行します。 まず、 AdfsLdapServerConnection コマンドレットを使用して、LDAP ディレクトリへの接続を構成します。 · Linuxコマンド集 コマンド集 (機能別) コマンド集 (アルファベット順) コマンド逆引き大全 シェル・スクリプト・リファンレス id ユーザーIDやグループIDを表示する (1) 構文 id gnruG group name real user groups help version username オプション

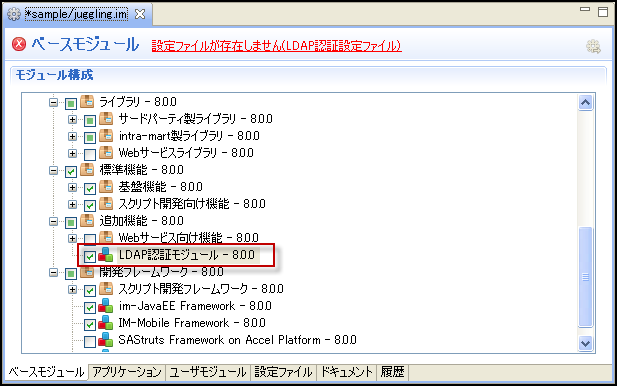

5 3 3 2 Ldap認証設定ファイル アカウントの認証にldap認証を利用する場合 Intra Mart Accel Platform セットアップガイド 第35版 21 04 01

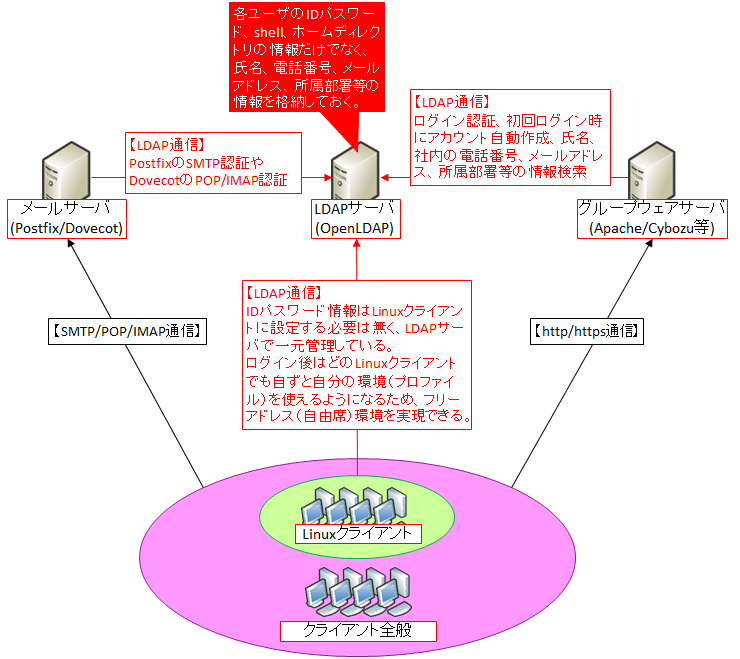

サーバー管理の困った を で解決 Ldapを使ったユーザー管理編 2 2 株式会社ネディア ネットワークの明日を創る

# $ % & ' ( ) * = @ \ ^ _ Hitachi Command Suite製品では,ユーザーIDの大文字と小文字の違いはLDAP サーバを参照する URI を指定します。 h ldaphost LDAP サーバが動作しているホストを明示します。 このオプションは時代遅れなので H を使ってください。 p ldapport LDAP サーバに接続するための TCP ポートを明示します。Ldapsearch コマンドによりエントリーが 1 つ以上見つかった場合、 attrs で指定される属性が取得され、エントリーと値は標準出力に出力されます。

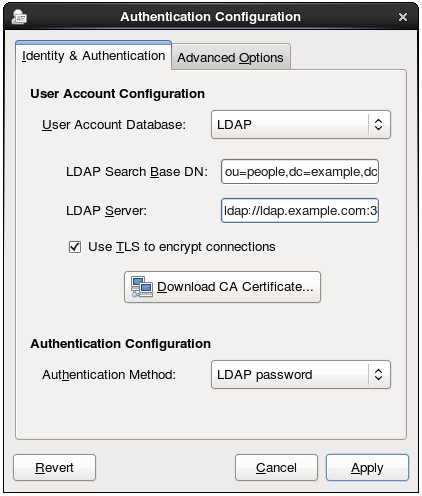

Oracle Linux 7システム アカウントおよび認証の設定 第1章 認証構成

Ldapでは バインドdnとは正確には何ですか

ユーザーID 501 グループID listusersというコマンドがUNIXにあるので同じ名前で。 に、「getent」というコマンドがあり、「passwd」というオプションをつけて実行すると、 ldapアカウント含むユーザーの一覧を出力する事ができます。 · 最後に、idコマンドを使ってldapに登録したユーザのユーザidやグループidを確認してみます。 # id user01 uid=1001(user01) gid=1001(system01) groups=1001(system01) # id user02 uid=1002(user02) gid=1002(system02) groups=1002(system02) · LDAP 設定 TLS を使用 サーバー ldap// ベース DN dc=example,dc=com 設定の確認 次のコマンドでデータベースが参照できているかどうかを確認できます. local$ getent passwd local$ getent shadow local$ getnet group local$ id (アカウント名) Debian GNU/Linuxの場合

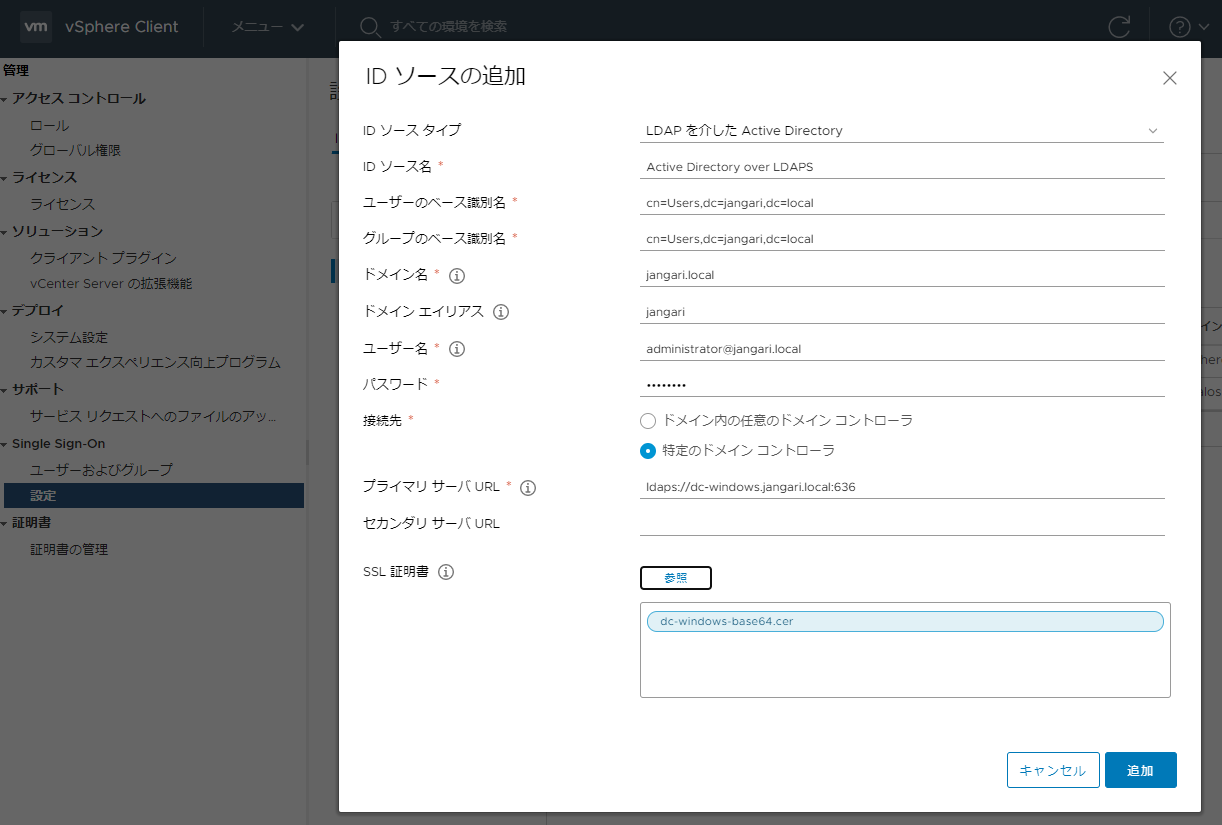

Ldap With Ssl Ldaps を使用して Vcenter Single Sign On Id ソースを構成する Vmware Kb

第5回 Ldapによる認証連携 Active Directoryとlinuxの認証を統合しよう 17年版 Gihyo Jp 技術評論社

· 第5回 DS*コマンドを使ってLDAPを操作する Active Directory, LDAP, DS*コマンド この記事を読むのに必要な時間:およそ 4 分 1 2 3 前回までは, 複数のLDAPオブジェクトデータをエクスポート/ インポートする (バルクインポート) ツールとして, csvdeやldifdeをLDAPでは、バインドDNとは正確には何ですか? 19 LDAPサーバーに接続してクエリを実行するさまざまなコードを記述しましたが、それは常に私にとっては無意味です。 私が本当に理解していないことの1つは、バインドDNの概念です。 ldapsearch openldapから入手Idコマンドでldapユーザの存在を確認 root@ldapserver ~# id user01 ホームディレクトリをldapユーザでログイン(またはsuコマンドでユーザ切り替え)した時に自動で作成されるように設定

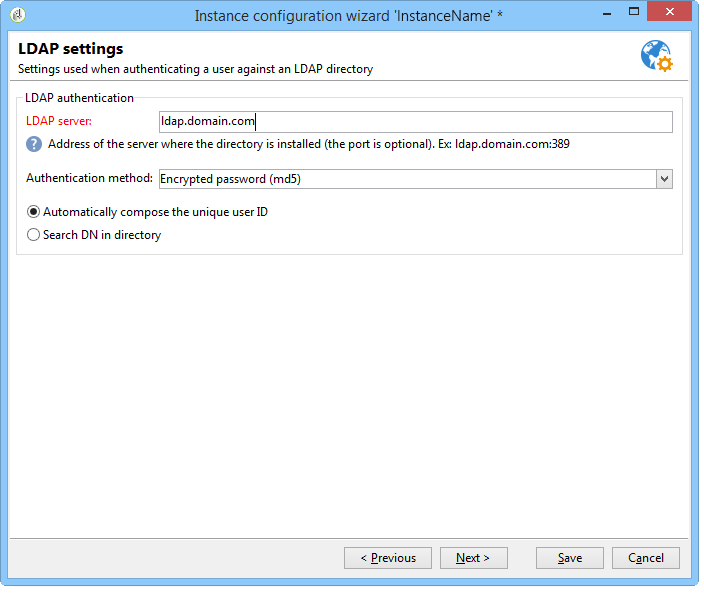

サーバーインスタンスの作成 Sun Java System Directory Server Enterprise Edition 6 3 インストールガイド

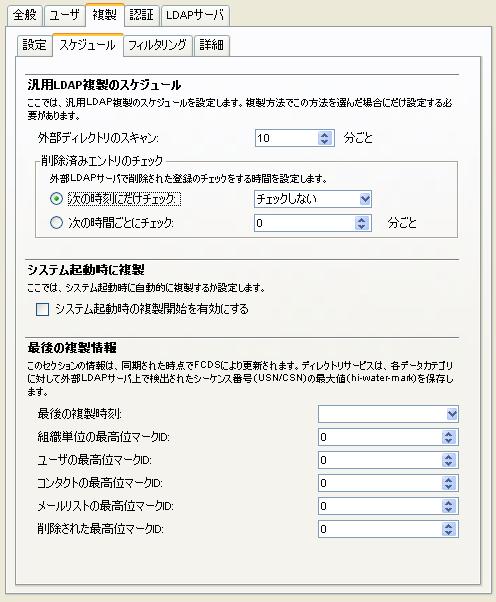

ディレクトリサービスの設定

Perforce 運用方法に関するfaq 東陽テクニカ はかる 技術で未来を創る ソフトウェア 開発支援

りなっくすなう Ldap登録ユーザでのsshログイン認証とパスワード変更

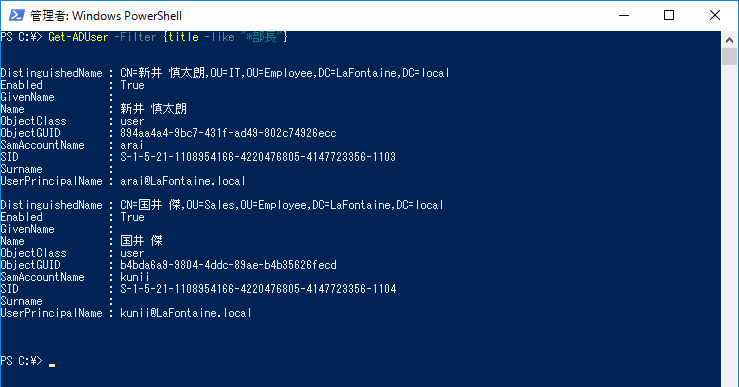

Get Aduser コマンドレット Active Directoryのユーザー一覧を参照する Windows Powershell基本tips 14 It

Id統合システム 束人 商品 サービス インテック

外部の Ldap アイデンティティ ストアへの暗号化チャネルの構成 Tableau

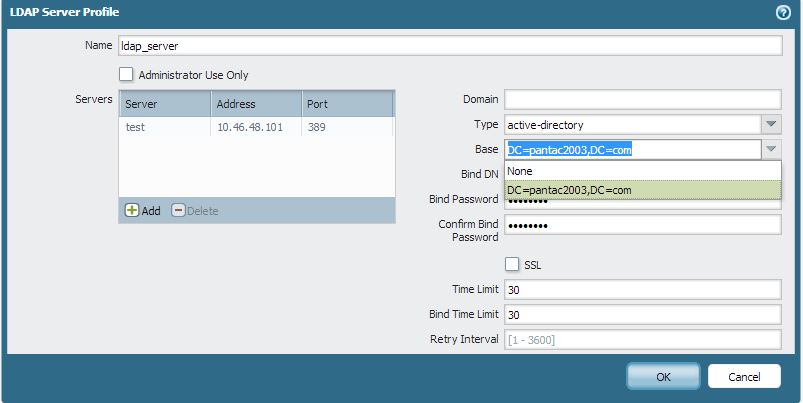

Active Directory Over Ldaps の Id ソースを構成する Vsoliloquy

Ldaps のサーバ証明書をブラウザや Openssl コマンドで取得する Ngyukiの日記

3 2 Ldap And Idm Red Hat Enterprise Linux 7 Red Hat Customer Portal

はじめに ユーザー Id Knowledge Base Palo Alto Networks

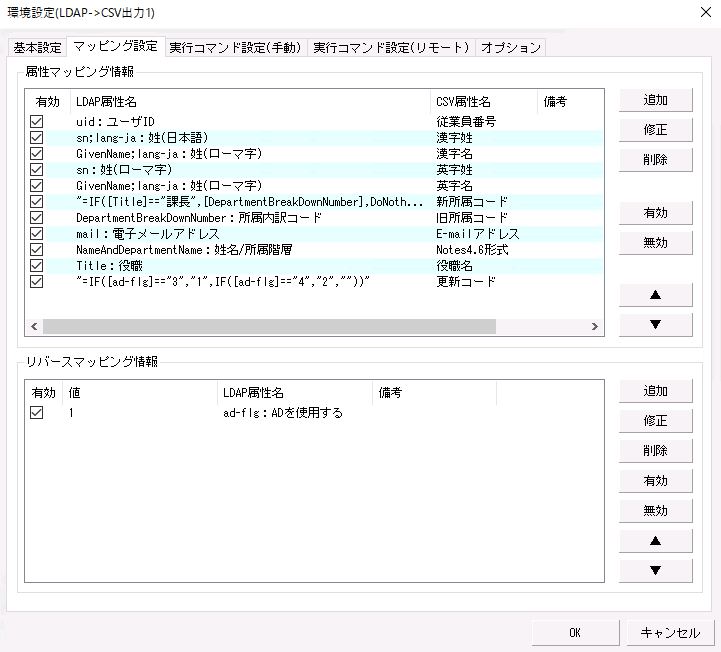

統合id管理ツール Ldap Manager 日立ソリューションズ

Qnap Nas を Ldap ディレクトリへ接続する Qnap

Id同期システム 結人 商品 サービス インテック

3 Ldap ディレクトリサービス セキュリティ強化ガイド Opensuse Leap 15 3

りなっくすなう Ldap登録ユーザでのsshログイン認証とパスワード変更

Tkg1 3 ユーザー認証機能 Ldap編 Vmware Japan Blog

Apeosport Vii C77 C66 C55 Docucentre Vii C77 C66 C55 ユーザーズガイド

Ldap タイムアウトエラー Aem Oak

ユーザーの追加または変更

Pdc構築 Samba Openldap

Qradar Ldap を使用する時のユーザー ベースおよびグループ ベース Dn 情報の検索方法について

Centos7系ディストリビューション Ldap Sshについて 仕組み編 サーバーワークスエンジニアブログ

Onelogin とldapの連携 ペンティオ Tech Blog

2 ユーザ管理

Ppt Ca Ldap Server For Z Os のご紹介 Powerpoint Presentation Free Download Id

Active Directoryのユーザ一覧表を Csvde コマンドを使用して作成する方法 Netassist Blog

Tkg1 3 ユーザー認証機能 Ldap編 Vmware Japan Blog

9 A Ldap サンプル アプリケーション Apache Geronimo V2 0 Ja Apache Software Foundation

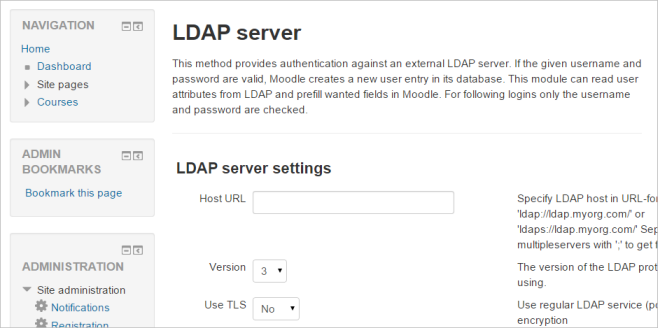

Ldap認証 Moodledocs

Active Directory Over Ldaps の Id ソースを構成する Vsoliloquy

外部ユーザー認証

Ldapインジェクションをしたかった話 セキュリティ まったり技術ブログ

Kaspersky Security 8 0 For Linux Mail Server で Ldap サーバーとの接続状態を確認する方法

Itインフラ備忘録 Centos Ldap Ldaps 認証

Ldap Manager Ip3オプション 株式会社アイピーキューブ ワンタイムパスワード Salesforce連携 G Suite連携 Office365連携の低コスト導入を実現

Ldapドメインの構成データの準備 Oceanstor Dorado3000 V3 Dorado5000 V3 Dorado6000 V3 V300r002 設置ガイド Huawei

Ldap を介した接続 Adobe Campaign

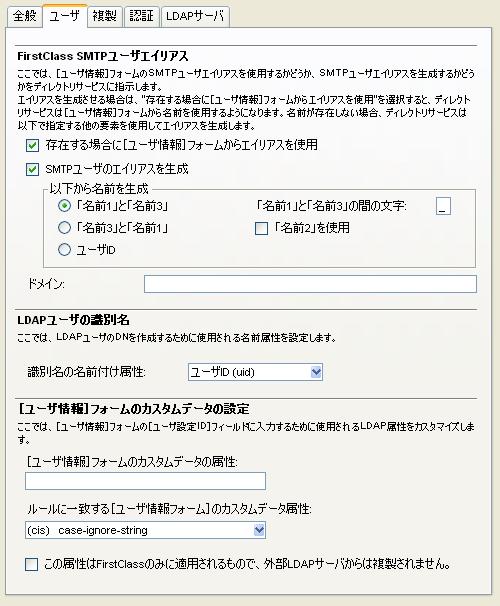

3 3 2 認証 画面 Openldap用

Livecommunity Ldap 接続のトラブルシュートに有益な Cli コマンド Livecommunity 11

Onelogin とldapの連携 ペンティオ Tech Blog

第5回 Ldapによる認証連携 Active Directoryとlinuxの認証を統合しよう 17年版 Gihyo Jp 技術評論社

Openldapで冗長化したldapサーバーの構築を検証 構築編 ニフクラ ブログ

Openldapクライアント インストール Centos7

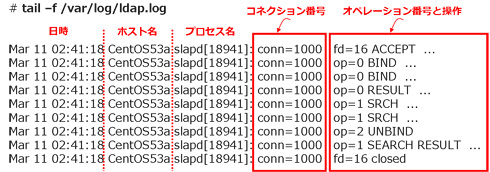

ものいわぬopenldapサーバのログ管理 その2 Openldapによるディレクトリサーバ運用 4 2 3 ページ It

Ldap対応のディレクトリサービスの設定

外部 Ldap システムを使用するための Servigistics Inservice の設定

Openldap 統合認証 ディレクトリサービス

Ldapクラインアントからldapサーバへログインしよう Qiita

Ldap ソース Virtual Dataport Administration Guide

ドメインまたはドメイン セキュリティトークン認証

第3回 Ldapを使ってactive Directoryを制御しよう その1 Ldpとcsvde 知られざるactive Directory技術の 舞台裏 Gihyo Jp 技術評論社

Ldap Admin で鍵方式で Ssh ログイン可能なユーザを Openldap 上に作成する らくがきちょう

外部の Ldap アイデンティティ ストアへの暗号化チャネルの構成 Tableau

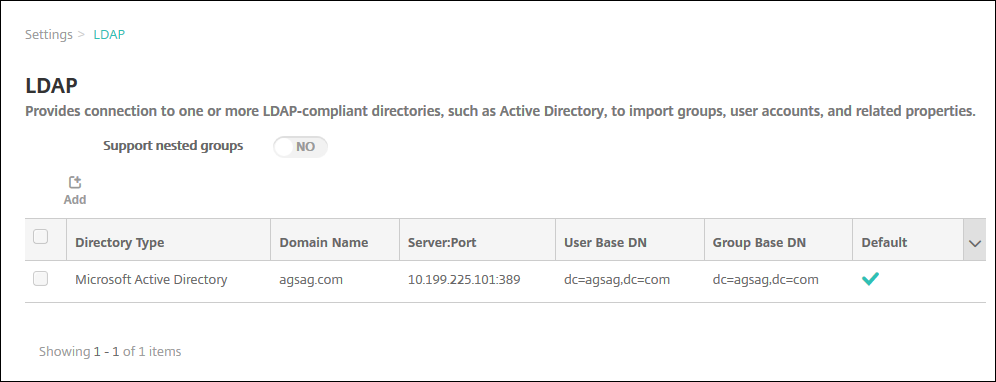

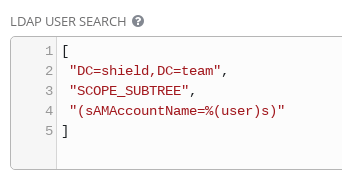

Ansible入門 Ansible Towerでのldap認証

複数の Ldap サーバとの連携

認可および認証用の外部サーバの設定

9 A Ldap サンプル アプリケーション Apache Geronimo V2 0 Ja Apache Software Foundation

Ansible入門 Ansible Towerでのldap認証

Openam Ver 12の管理画面で ユーザ追加を行うと Org Forgerock Openam Idrepo Ldap Djldapv3repo Errorcode 21 End0tknr S Kipple Web写経開発

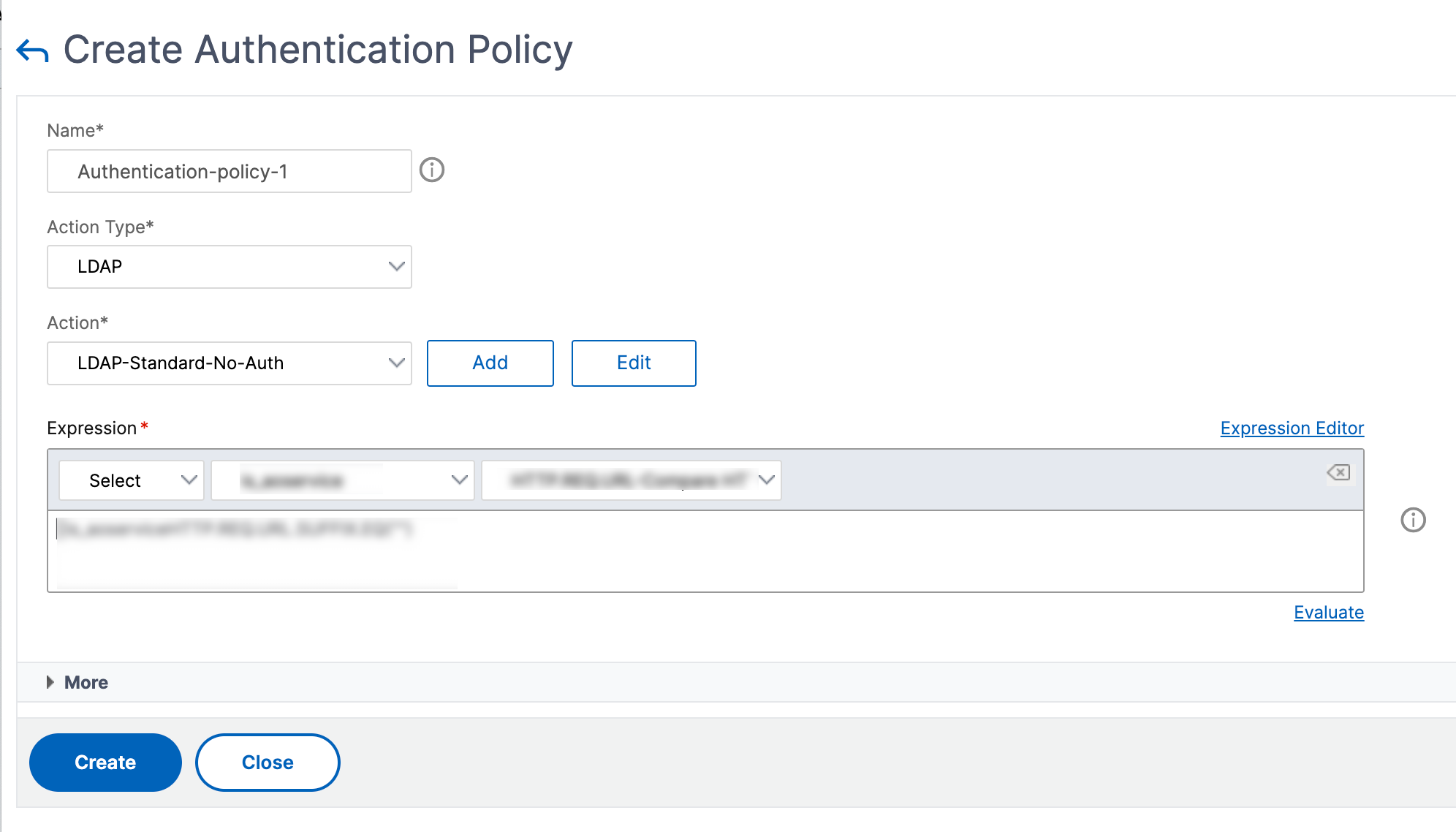

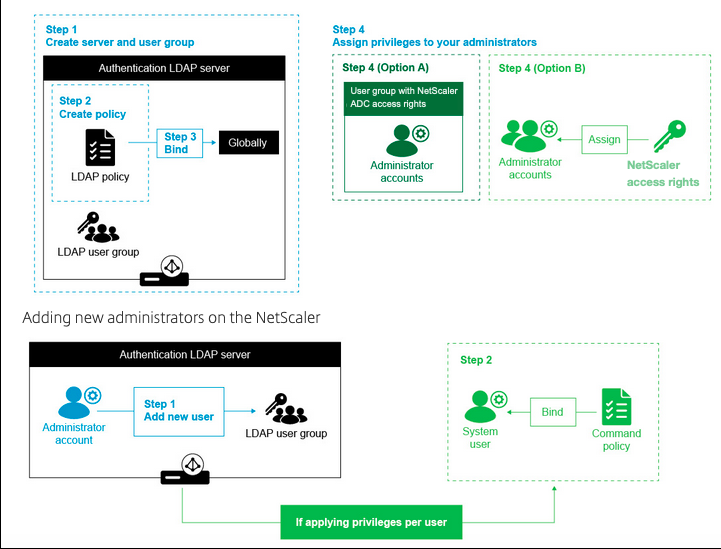

管理目的でcitrix Adcアプライアンスにldap認証を構成する

ディレクトリサービスの設定

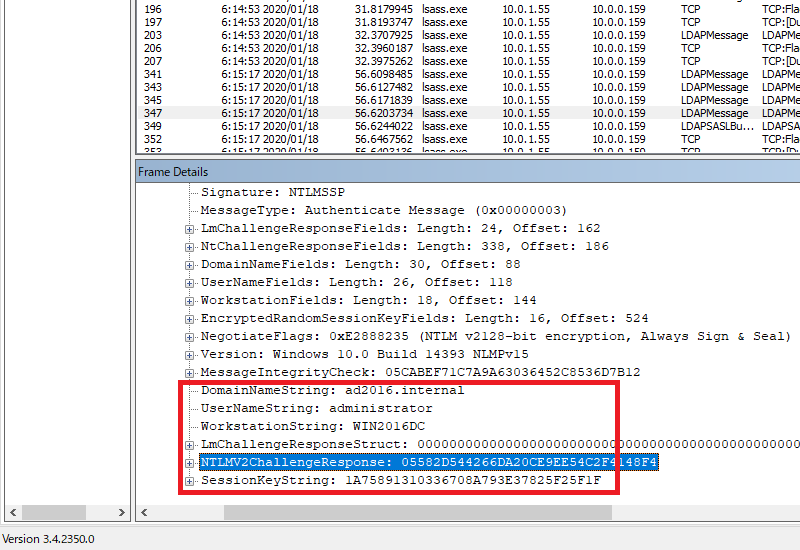

Ldapにログイン バインド する時にパスワードは平文でネットワークに流れてしまうのか Puti Se Blog

Openldapで冗長化したldapサーバーの構築を検証 構築編 ニフクラ ブログ

外部 Ldap システムを使用するための Servigistics Inservice の設定

サーバー管理の困った を で解決 Ldapを使ったユーザー管理編 2 2 株式会社ネディア ネットワークの明日を創る

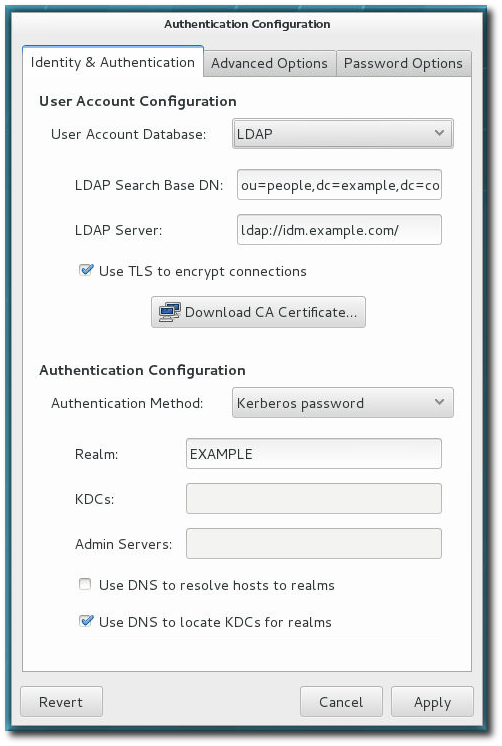

第11章 認証の設定 Red Hat Enterprise Linux 6 Red Hat Customer Portal

Centosでldap認証 クライアント編 趣味の部屋

はじめに ユーザー Id Knowledge Base Palo Alto Networks

Edirectory と Ldap 認証を設定する方法 Knowledge Base Palo Alto Networks

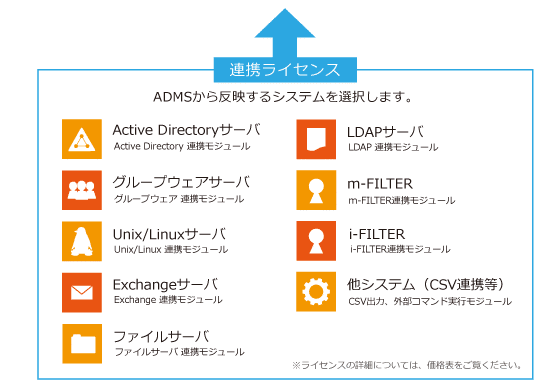

Id統合管理 Adms 株式会社ネットエージェント

Ldapサーバー情報を登録 編集する Canon Imagerunner Advance 4245 4245f 4235 4235f 4225 4225f ユーザーズガイド

Ldapサーバにphpldapadminをインストールして疎通確認する Developersio

Centos6 Openldapの設定

Active Directory Over Ldaps の Id ソースを構成する Vsoliloquy

Ldap Client Chaperone

Ldap Manager 株式会社アイピーキューブ ワンタイムパスワード Salesforce連携 G Suite連携 Office365連携の低コスト導入を実現

Ldap Manager

Opss 11g Environment Set Up Obe

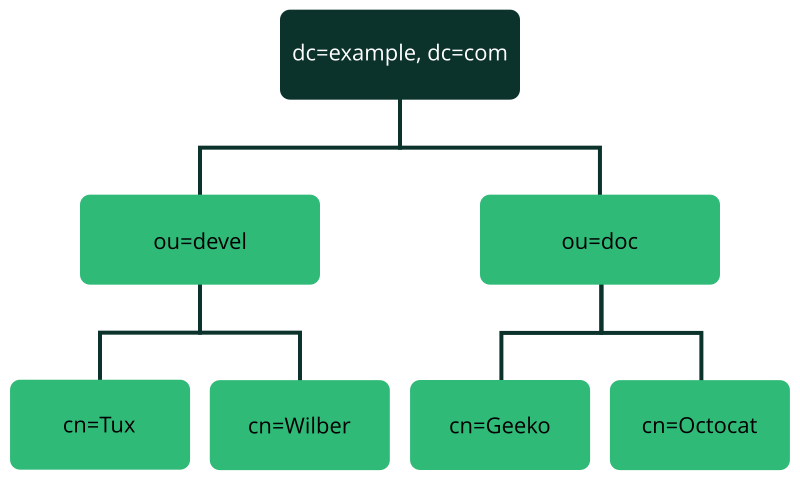

Ldap基礎用語 Dcとは Ouとは バインドdn ベースdn サフィックスとは 匿名バインドとは Ldapsearchのオプション Seの道標

Tkg1 3 ユーザー認証機能 Ldap編 Vmware Japan Blog

Anyconnectクライアント用にfdmによって管理されるftdでのad Ldap 認証およびユーザidの設定 Cisco

0 件のコメント:

コメントを投稿